O: Sen hacker misin?

Ben: (bilmiş bir gülümsemeyle) Evet

O: (Heyecanla) Hadi birilerinin Facebook’unu

patlatalım o zaman

Ben: (sinirli bir şekilde) ben saldırmıyorum

O: (biraz şüpheci) nasıl yani?

Ben: (Sıkılmış) hackerların ne yaptığını

bilmem kurumları güvenli hale getirmemi sağlıyor

O: (hayal kırıklığına uğramış) Hacker değil

misin yani?

Ben: (konuyu değiştirme çabasıyla) Tamagotchi’leri

hatırlar mısın?

Buna benzer bir konuşmayı onlarca kişiyle

belki yüzlerce kez yaptım. Bilgi güvenliği ile hacking konusunun nasıl bir

araya geldiğini, aradaki köprünün ne olduğunu, benim ve meslektaşlarımın neden

“hacker” olmadığımızı anlamakta zorlanıyorlar.

Siber suçluların düşünce yapısını anlama

çabaları, saldırganlar tarafından kullanılan araç ve yöntemlere hakim olmaktaki

amacımız siber saldırılardan doğacak riskleri doğru tespit edip gerekli

önlemlerin alınmasını sağlamaktır.

İş hayatımızın ve ulusal güvenliğimizin çok

önemli bir parçasını oluşturan bilişim sistemlerinin güvenli olması gerekiyor. Kurumlarımızın asıl işinin bilişim

sistemlerinin güvenliği olmadığını düşünürsek bilgi güvenliği konusunda aslında

bir risk yönetimi işidir.

Siber saldırılara karşı bizi koruyacak binlerce

farklı çözüm ve yöntem vardır bunların hepsini alacak bütçeye sahip

olmadığımızı düşünürsek bilgi güvenliği konusundaki amacımız siber

saldırılardan doğacak riskleri kabul edilebilir seviyeye indirmek olacaktır.

Bilişim sistemlerinin suçluların iştahlarını

kabartmalarına neden olan başlıca faktörlerden birisi internet üzerinden

işlenen suçların, gerçek dünyada işlenen suçlara göre risk/kazanç oranını daha

cazip olmasıdır. Gerçek dünyada bir market soymak isteyecek bir saldırgan

yaralanma, ölüm veya yakalanma gibi riskleri göze almak zorundadır. İnternet

üzerinden ise, aynı bakkalın sahibinin kredi kartı numarasını almaya çalışmak

ise fiziksel risk oluşturmamaktadır.

Riskin kazançtan büyük olduğu fiziksel

dünyada suç işlemek yerine benzer maddi kazançlar sağlayacak suçu, kazancın

alınan riskten büyük olduğu, internet ortamında işlemek çok daha caziptir.

Suçluların iştahını kabartan bilişim

sistemlerimizi korumak ise zordur. Bütün sistemlerin hacklenebilir olması

sadece bütçe kısıtlarında kaynaklı bir durum değildir.

Tipik Hollywood

hackerını ele alırsak karşımıza çıkacak görüntü aşağı yukarı şöyledir:

Resim 1: Hollywood hackerini Powerpoint'ta çizdim :)

Karanlık

bir oda, siyah fon üzerine yeşil yazıların aktığı 3-4 monitör, gece gündüz

demeden klavyede bir şeyler yazan saldırgan. Siber suçlularla ilgili bu

karikatür bir bakıma güvenliği sağlamamakta karşılaştığımız temel bir soruna

atıfta bulunmaktadır. Sistem yöneticileri gün içerisinde onlarca kullanıcının

farklı sorunlarıyla ilgilenmektedir.

Bilgi güvenliği konusunda uzmanlaşmış ve

buna odaklı çalışsak bile güvenlik duvarından antivirüse kadar geniş bir

yelpazede ürünlerin günlük olarak işletilmesi ve yönetilmesi görevini

üstlenmekteyiz. Buna karşılık saldırgan sadece sizinle ilgilenmektedir. Savunma

tarafı onlarca belki de yüzlerce problem ve bileşenden oluşan bir bulutun içerisinde

her gün mücadele ederken saldırganın bu buluta sızmasını sağlayacak tek bir yol

bulması yeterlidir.

Resim 2: Savunma bulutu ve Hacker

Matematiksel olarak, savunmanın her seferinde kazanarak en

düşük oranda %100 başarı sağlaması gerekirken saldırgan tek bir sefer, biraz

önce tanımladığımız buluta sızmasını sağlayacak bir zafiyet bulması yeterlidir.

Savunmayı zora sokan bir diğer etken de

zamandır. Yapacağımız bir çalışma sonucunda ağ ve sistemlerinizin bugün bilinen

bütün zafiyetlerden arındırılması, bugünün istismar kodlarına karşı güvende

olmasını sağlamak mümkündür. Bu güvenli noktadan saniyeler sonra bulunacak bir

zafiyet bile ağ ve sistemleri bu çalışma öncesindeki güvensiz durumlarına geri

getirecektir. Zaman geçtikte sistemler üzerinde tespit edilen zafiyetlerin

sayısı artmaktadır.

Her fırsatta düzenli olarak yapılmasını tavsiye ettiğimiz

güncellemeler güvenlik seviyemizi belli bir noktada tutmamızı sağlayacaktır.

Bazı durumlarda bu güvenlik güncellemelerinin (yamaların) çıkması sistemleri

tehlikeye atmaktadır. Yazılım üreticilerinin güncellemelerle birlikte

yayınladıkları dokümanlarda hangi zafiyetleri giderdikleri açıkça bellidir.

Saldırganların bir kısmı bu güncellemelerin yayınlanmasını bekler ve güncelleme

dokümanlarında anlatılan zafiyeti hedef alan saldırıları geliştirirler. Bu

sayede güncellemenin yayınlandığı gün ile sistemlerin güncellendiği tarih

arasındaki süre boyunca sistemlere karşı kullanabilecekleri ve geçerli bir

saldırıya sahip olurlar.

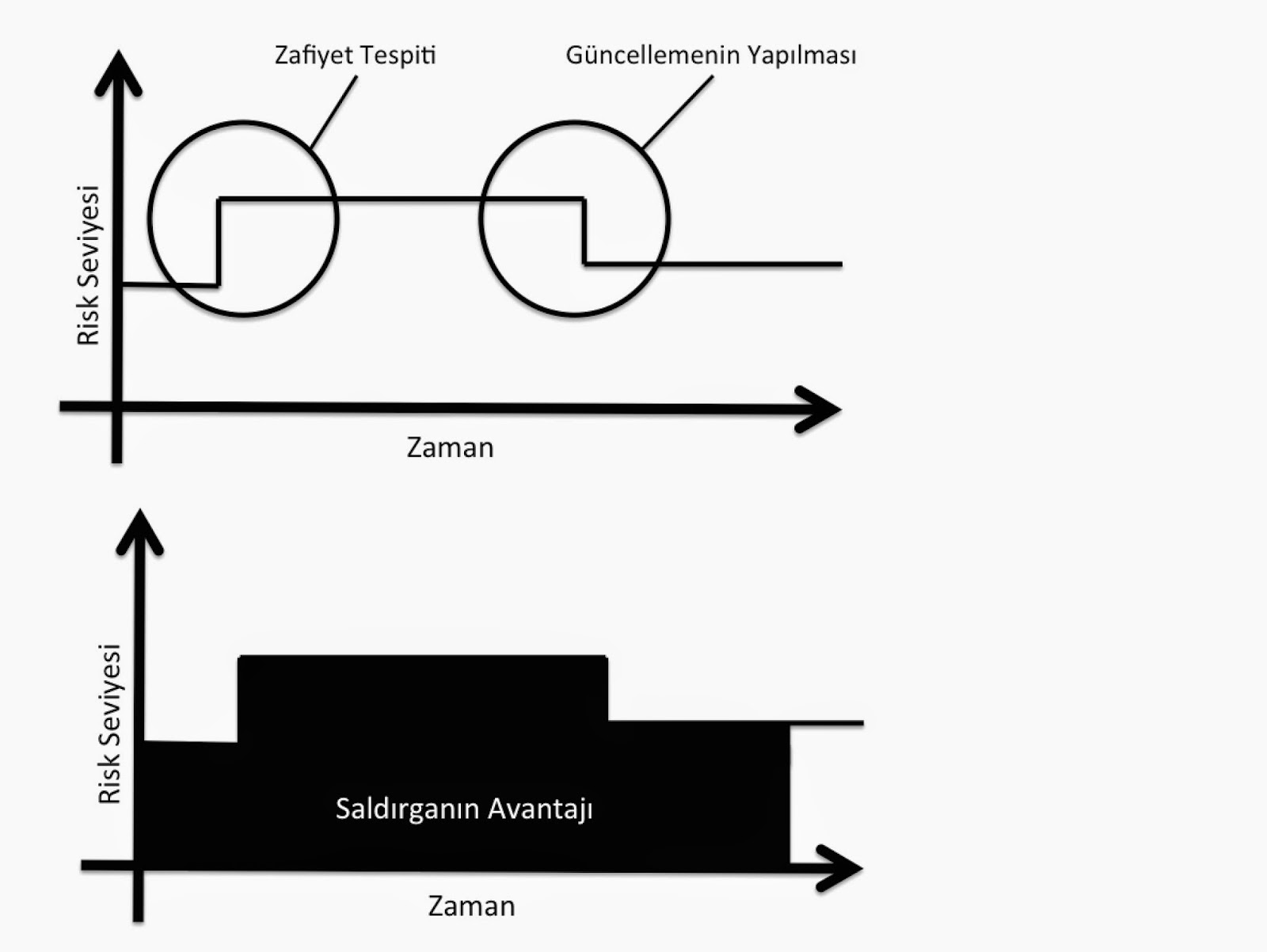

Resim 3: Güncelleme ve risk seviyesi ilişkisi

Yukarıdaki grafikte zamanla değişen risk

seviyemizi görebiliriz. Güncelleme yapılana kadar artan risk seviyemiz

saldırgan açısından bakıldığında saldırgana fazladan avantaj sağlayan bir ortam

oluşmasına neden olmaktadır.

Güncellemelerin yapılması savunma için

firewall kurallarının denetlenmesi, IPS/IDS imzalarının güncellenmesi ve

lisanssız yazılım kullanılmaması gibi temel bir hijyen kuralıdır. Günümüzün

siber tehditleriyle başa çıkabilmek için savunma düşünce yapısı yeterli

değildir.

Sadece aldığımız önlemlere odaklanmak ve bunların işlerini doğru

yaptıklarını varsaymak bilgi güvenliği açısından yapabileceğimiz ölümcül bir

hata. Sistemlerimizi ne kadar koruyabildiğimizi anlamak, nerelerde

iyileştirmeler yapmamız gerektiğini görmek ve, o ana kadar hiç aklımıza

gelmemiş, saldırı vektörlerini belirlemek için saldırganların düşünce yapısını

anlamalıyız.

Benim gibilerin yaptığı çalışmalar kapsamında saldırı vektörlerini ortaya koyarak, kullanabilecek yöntemleri ve araçları kullanarak

kurumsal ağ ve sistemlere sızmaya çalışmak kurumların mevcut güvenlik

seviyesine bir saldırganın gözüyle bakmamıza imkan veriyor.

No comments:

Post a Comment