Üniversitede aldığımız ekonomi 101 dersi gibi güvenlik teorisi konusunda harcanan zamana ve bunu anlamak için yitip giden zamana uzun süre anlam veremedim. Bildiğiniz “bunlar gerçek hayatta ne işimize yarayacak?” sorusunu soruyordum kendime ve cevabı bulmam mümkün olmuyordu. Birkaç yıl sonra yine bu konuda karşıma çıkan bir yazıyı okurken fark ettim ki aslında gerçek dünyada en çok işimize yarayan şeyler “güvenlik 101” olarak adlandırabileceğimiz temel bir dersin içeriği.

“Güvenliğe giriş” diye bir ders olsaydı ilk konu CIA olurdu

CIA muhtemelen aklınıza ilk genel CIA değil, kastettiğim CIA; Confidentiality (Gizlilik), Integrity (Bütünlük) ve Availability (Erişilebilirlik) kelimelerin baş harfleridir.

Gizlilik (Confidentiality):

Burada gizlilik bir bilginin saklanması ve bilginin ilgili taraflar dışına sızmaması olarak iki anlam taşımaktadır. Dolayısıyla bilginin veya verinin ilgili sistem içerisinde kalması için alınan bütün önlemler bilginin gizliliği başlığı altında toplanabilir. Bu seviyede gerçekleşecek bir zafiyet bilgi, veri ve duruma göre para kaybı anlamına gelebilir. Gizlilik konusunda aklımıza gelen ilk önlem parola korumasıdır. Genellikle kullanıcı adıyla birlikte kullanılan parolalar kullanıcının kimliğini doğrulamayı amaçlarlar. Retina/parmak izi taraması gibi biometrik çözümler ve akıllı kartlar da aynı işlevi görmektedir.

Bütünlük (Integrity):

Bütünlük verilerin izinsiz olarak değiştirilmesini, yeni bilgiler eklenmesini veya mevcut bilgilerin çıkartılmasını engellemeyi amaçlar. MD5 ve SHA-1 hash yöntemleri veri bütünlüğünü korumak amacıyla geliştirilmiştir.

Erişilebilirlik (Availability):

CIA üçlüsünün bileşenleri arasında en kolay ölçülebilenidir. Sistemlerin ve verilerin ulaşması gereken kişilere ulaşılabilir halde olması erişilebilirliktir.

Hocam bunlar gerçek hayatta ne işimize yarayacak?

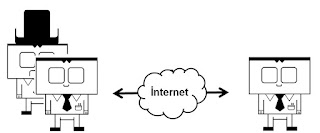

Yukarıda belirttiğimiz üç ana başlık saldırganların temel hedeflerini özetlemektedir. Bu saldırıların ortak özellikleri aşağıdaki gibidir. İlk şekilde normal haliyle gerçekleşmesi gereken iletişim gösterilmiştir

Normal iletişim (Şekil 1-A)

Veri gizliliğine karşı saldırı (Şekil 1-B)

Görüldüğü üzere kötü niyetli (bkz. siyah şapkalı adam) üçüncü taraf diğer iki taraf arasında gerçekleşen iletişime dahil olmaktadır. Burada kullanılan başlıca saldırılar paket yakalama, dinleme ve kopyalama modelleri üzerine kuruludur.

Veri bütünlüğüne karşı saldırı (Şekil 1-C)

Bu saldırı türünde kötü niyetli üçüncü taraf paketleri yakalamakla kalmaz, paketleri değiştirerek alıcıya iletir. Böylece iki taraf arasındaki iletişimde veri bütünlüğü bozulmuş olur. Bu saldırı modeli üç aşamalıdır; paketler yakalanır, değiştirilir ve alıcıya gönderilir.

Veri bütünlüğüne karşı saldırı – Kullanıcı taklidi (Şekil 1-D)

Veri bütünlüğüne karşı yapılan saldırıların bir çeşidi de kullanıcının kimliğine bürünerek iletişim kurulmasıdır. Bu saldırı türünde kullanıcı başka bir kullanıcı ile iletişim halinde olduğunu düşünse bile aslında kötü niyetli üçüncü taraf ile temas halindedir.

Sistem ve veri erişilebilirliğine karşı saldırı (Şekil 1-D)

Temel olarak DoS (Denial of Service) türü saldırılardır. DoS saldırıları binlerce zombi bilgisayarın eşzamanlı yürüttüğü saldırılar olabileceği gibi güç veya Ethernet kablosunun sökülmesi gibi basit yöntemler de DoS saldırısı olarak sınıflandırılır. Hedef sisteme veya veriye erişimi engelleyecek her türlü girişim DoS saldırısıdır.

Sınavda çıkacak konular:

Saldırganın neyin peşinde olduğunu bilmek nasıl bir saldırı gelebileceğine dair bize fikir verebilir. Saldırıları kolaylıklarıyla da derecelendirmekte fayda var, örneğin trafiği satüre etmeye yönelik bir DDoS saldırısı trafik üzerinde kolayca görülecektir ve önlem almak mümkün olacaktır. “Man in the middle attack” gibi daha planlı ve sessiz saldırılar ise ancak IDS (Intrusion Detection System) veya firewall yardımıyla tespit edilip engellenebilir. Güvenlik 101 dersinin bir de sınavı olsa başlıca iki konusu olurdu; saldırganların temel olarak neler yapabileceğini bilmek ve bu saldırıların neden olabileceği sorunları anlamak. İstediğiniz sorudan başlayabilirsiniz.

Subscribe to:

Post Comments (Atom)

MITRE ATT&CK Gerçek Hayatta Ne İşimize Yarar?

Rusya kaynaklı siber saldırılar webinarı sırasında üzerinde durduğum önemli bir çalışma vardı. MITRE ATT&CK matrisini ele alıp hangi...

-

Elektromanyetik sinyal yayan cihazların güvenliğinin sağlanması için geliştirilmiş bir standarttır. “Telecommunications Electronics Mater...

-

Bilgi güvenliği konusunda proaktif bir yaklaşım oluşturabilmek için düşmanı doğru tanımak çok önemlidir. Zafiyet yönetimi programı oluşturm...

-

APT İngilizcesi Advanced Persistent Threat olan ülkemizde ise “gelişmiş sürekli tehdit” veya “hedef odaklı saldırı” olarak iki farklı şekil...

No comments:

Post a Comment